Biztonsági kutatók egy olyan új támadást fejlesztettek ki, amely egy mindössze 15 dollárt érő eszközt használ az Android-eszközökön tárolt ujjlenyomatok eltérítésére. A BrutePrint nevű támadás mindössze 45 perc alatt végrehajtható, és így feloldható egy Android-eszköz képernyője. Úgy tűnik, hogy az iPhone-ok immunisak az exploitra.

Annak demonstrálására, hogy a BrutePrint hogyan működik az ujjlenyomatok kitalálásához egy készüléken, a kutatók 10 okostelefonon tesztelték azt. Ezek között volt a Xiaomi Mi 11 Ultra, vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10 Plus, OnePlus 5T, HUAWEI Mate 30 Pro 5G, HUAWEI P40, Apple iPhone SE és Apple iPhone 7.

A telefonok egy 15 dolláros áramköri laphoz voltak csatlakoztatva. A támadáshoz ujjlenyomat-adatbázisra is szükség van, hasonlóan a kutatásban használt vagy valós betörések során kiszivárgott ujjlenyomatokhoz. A BrutePrint ezután a rendelkezésre álló ujjlenyomatadatok felhasználásával korlátlanul megkísérelheti a telefon feloldását. A jelszóhitelesítéssel ellentétben, amely pontos egyezést igényel, az ujjlenyomat-hitelesítés egy referencia-küszöbérték segítségével határozza meg az egyezést. Ennek eredményeképpen az ujjlenyomat feltöréséhez csak az adatbázisban tárolt ujjlenyomathoz kellően közeli egyezés szükséges.

A BrutePrint tehát lényegében egy olyan sebezhetőséget használ ki az Android telefonokban, amely korlátlan ujjlenyomat kitalálást tesz lehetővé. A célzott készüléket feloldja, amint megtalálja a legközelebbi egyezést a csatolt ujjlenyomat-adatbázisban.

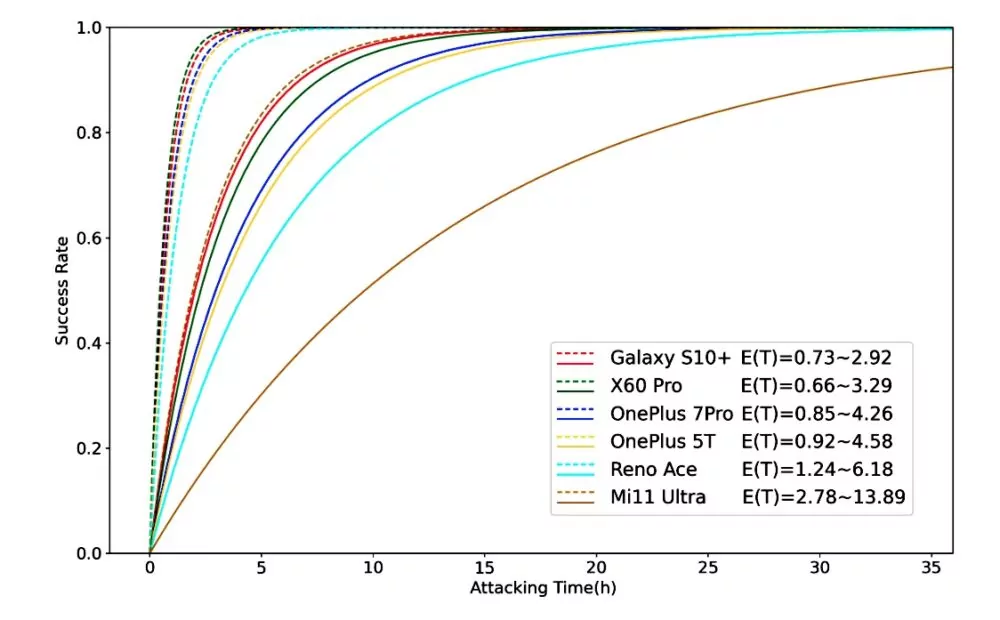

Miután tesztelték a fent említett telefonokat a BrutePrint sebezhetőségükre, a kutatók arra a következtetésre jutottak, hogy az egyes telefonok feloldásához szükséges idő mértéke eltérő volt. Különböző tényezőktől függően, például az egyes készülékeken a hitelesítéshez tárolt ujjlenyomatok számától és az adott telefonon használt biztonsági keretrendszertől függően 40 perctől 14 óráig tart egy készülék feloldása.

Ebben az esetben a Samsung Galaxy S10 Plus vette igénybe a legkevesebb időt (0,73-2,9 óra), a Xiaomi Mi 11 pedig a leghosszabb időt (2,78-13,89 óra). A fenti grafikonon megtekintheted a BrutePrint sikerességi arányát a különböző tesztelt készülékeken.

Míg a BrutePrint sikeresen tudta eltéríteni az ujjlenyomatokat az androidos készülékeken, addig az iPhone-okon, amelyekkel szemben állt, nem működött rendeltetésszerűen. Ennek oka, hogy az iOS titkosítja az adatokat, az Android pedig nem.

A BrutePrint alkotói szerint a fenyegetés mérséklése az okostelefonok és az ujjlenyomat-érzékelők gyártóinak közös erőfeszítését igényli. “A problémák az operációs rendszerekben is enyhíthetők” – írták a kutatók.